Oder: Openness/Control – Zur soziotechnischen

Produktion eines globalen Problemfeldes

von Carsten Ochs![]()

In den 1990er Jahren diagnostizierte Gilles Deleuze das Aufkommen von Kontrollgesellschaften, welche dabei seien, „die Disziplinargesellschaften abzulösen.“ (Deleuze 1993: 255) Ohne einem technologischen Determinismus das Wort zu reden, sah er doch eine enge Verzahnung zwischen der Entstehung dieses Gesellschaftstyps mit der zunehmenden Verbreitung von Informations- und Kommunikationstechnologien (IKT), insofern diese „Maschinentypen […] die Gesellschaftsformen ausdrücken, die fähig sind, sie ins Leben zu rufen.“ (ebd. 258, 259) Die Kontrollgesellschaften operierten „mit Maschinen der dritten Art, Informationsmaschinen und Computern“ (ebd. 259). Während James Beniger bereits einige Jahre zuvor die technologischen und ökonomischen Ursprünge der Informationsgesellschaft nachgezeichnet und unter der Überschrift der „Control Revolution“ analysiert hatte (Beniger 1986), schmiedete Deleuze‘ These den Zusammenhang Kontrolle & IKT in einem Stichwort zusammen, das zahlreichen AutorInnen in der Folge aufgriffen. Alexander Galloway wendete es beispielsweise auf Netzwerk-Formationen an und identifizierte einen für die Epoche der Kontrollgesellschaften typischerweise vorherrschenden Machttypus, dessen Logik sich aus der technischen Prozessierungsweise digitaler Netzwerke rekonstruieren lasse – die Logik des Protokolls (Galloway 2004). Diagnostiziert wurde somit in Deleuze‘ Worten „der fortschreitende und gestreute Aufbau einer neuen Herrschaftsform“ (Deleuze 1993: 262), gekennzeichnet durch „Formen permanenter Kontrolle im offenen Milieu“ (ebd. 251).

Auf den ersten Blick scheint die These der Kontrollgesellschaft von einer fast unwiderstehlichen Plausibilität, betrachtet man die zeitgenössischen und alltäglichen Mechanismen der ‚Surveillance Societies‘ (vgl. Lyon 2001). Gleichwohl kamen andere AutorInnen ebenfalls in den 1990er Jahren, und ebenfalls mit Blick auf IKT zu einem völlig gegenteiligen Schluss. Kevin Kelly etwa titelte 1994: „Out of Control“, und vertrat folgende Auffassung:

Computers promote heterogeneity, individualization, and autonomy. No one has been more wrong about computerization than George Orwell in 1984. So far, nearly everything about the actual possibility-space which computers have created indicates they are the end of authority and not its beginning. (Kelly 1994: 466)

Auch diese Sicht auf die Un/Ordnung der Dinge ist nicht ohne Plausibilität, verweist sie doch auf Phänomene wie den sogenannten ‚arabischen Frühling‘ [1] und dergleichen. Michael Seeman liefert hierfür in seinem Beitrag in der April-Ausgabe dieser Zeitschrift eine Reihe weiterer Beispiele (Seemann 2012), und sieht ebenfalls eher einen informationstechnologisch hervorgerufenen Kontrollverlust am Werk, als eine fortschreitend um sich greifende Kontrolle des Sozialen. Unabhängig davon, zu welcher Bewertung man in der Sache kommen mag, macht die angerissene Kontroverse zweierlei deutlich: Erstens verknüpft sich mit IKT in sehr grundsätzlicher Weise die Frage nach dem Wirken von Macht, insbesondere von Kontroll-Macht. Zweitens liegt jenseits der Frage, ob alles immer schlimmer oder besser wird, ein weitläufiges Forschungsfeld, dessen empirische Bearbeitung die repressiven und emanzipatorischen Potentiale der neusten Medien überhaupt erst zu identifizieren erlaubt.

Nur ein Verständnis dieser Potentiale kann also emanzipatorischen Interventionen zum Erfolg verhelfen. Aus diesem Grund wird im vorliegenden Beitrag der Versuch unternommen, zur Entwicklung eines solchen Verständnisses beizutragen. Um dies zu erreichen, werde ich hier die ethnographische Rekonstruktion eines transnationalen Projektes vorlegen, in welchem es darum ging, IKT menschlichen Akteuren in zehn asiatischen Ländern zugänglich zu machen, welche bis dato von der Nutzung dieser Technologien ausgeschlossen waren. Getreu der anthropologischen Devise, dass sich das als Eigen imaginierte vor allem durch die Beobachtung des scheinbar Fremden aufschlüsselt, verstehe ich die Identifizierung der beobachteten Logiken nicht als Kritik des Anderen, sondern als Generierung von Selbst-Verständnis.

Ich werde also wie folgt vorgehen: Zunächst werde ich eine Skizze meines empirischen Bezugspunktes, des o.g. Projektes vorstellen (1). Im nächsten Schritt werde ich die machttechnischen Logiken darstellen, welche in diesem Netzwerk etabliert wurden, um die Übersetzung spezifischer Interessen zu gewährleisten (2). Indem ich die Strategie rekonstruiere, die bei der Umsetzung des Projektes an einem der Projekt-Standorte entwickelt wurde, werde ich zeigen, dass eines der zentralen Projekt-Interessen aus elementaren machttechnischen Gründen nicht unverändert durch das Netzwerk diffundieren und bis in die Umsetzungsstrategie übersetzt werden konnte (3). Der dadurch entstehende Widerspruch wird den Blick auf ein Problemfeld sichtbar machen, das gemeinsam mit der tendenziell globalen Verbreitung digital-binärer IKT emergiert. Abschließend werde ich dieses Problemfeld sowie die damit verknüpften machttheoretischen Implikationen identifizieren und zeigen, dass das widerholte Aufrufen der Kontrollthematik in Zusammenhang mit IKT aus grundsätzlichen anthropologischen Gründen erfolgt (4).

1. Empirischer Bezugspunkt[2]

Empirisch beziehe ich mich hier auf ein mittlerweile abgeschlossenes sechsjähriges Projekt, welches von einer auf dem nordamerikanischen Kontinent angesiedelten ‚Entwicklungsorganisation‘[3] (im Folgenden EO) finanziert und in zehn asiatischen ‚Entwicklungsländern‘[4] durchgeführt wurde. Ziel dieses Projektes war es, IKT in Hinblick auf die linguistischen, technischen und soziokulturellen Rahmenbedingungen dieser Länder nutzbar zu machen, und in geringem Maßstab auch zu verbreiten.

Mit ‚IKT‘ waren im Projekt-Rahmen Computer und Internet angesprochen. Der Prozess der Nutzbarmachung und Einführung dieser Technologien wurde dabei mit dem Begriff der Lokalisierung belegt. Dieser ist vor allem im Bereich der sprachlichen Anpassung von Software-Anwendungen an die Spezifika bestimmter Märkte durch die Software-Industrie gebräuchlich (z.B. Microsoft Office-Lokalisierung in Hindi usw.).[5] Ein weiter gefasster Lokalisierungsbegriff findet sich im Bereich der IKT-bezogenen Lokalisierungsforschung (vgl. Schäler 2004) und in jenem Bereich der ‚technischen Entwicklungszusammenarbeit‘, der üblicherweise mit der Abkürzung ‚ICT4D‘ (Information and Communication Technologies for Development) bezeichnet wird: „Enabling ICTs in the local language of the user is known as ‚localisation‘.“ (Hussain 2004: 27) ‚Lokalisierung‘ erstreckt sich hier auf sämtliche Aktivitäten, die dazu erforderlich sind, dass menschliche Akteure IKT in der von ihnen gesprochenen/geschriebenen Sprache bedienen können.

Das untersuchte ‚Entwicklungsprojekt‘ war im ICT4D-Feld verortet und arbeitete folgerichtig mit einer solchen Definition. In einer Selbstbeschreibung hieß es, dass „current computing has evolved out of western cultural traditions and languages“, weshalb das Projekt auf Länder fokussiere, welche kein lateinisches Alphabet verwenden (und für die die Software-Industrie keine lokalisierten Produkte anbietet).

Die fraglichen Sprachen/Schriften operieren mit Alphabet-Typen, deren Letter-Formen sich in Abhängigkeit von vorhergehenden und nachfolgenden Buchstaben verändern, wodurch die Lokalisierung von IKT für diese Sprachen äußerst kompliziert wird. Die im Projekt-Zusammenhang beobachtbaren Aktivitäten beinhalteten neben ‚klassischen‘ Lokalisierungsunternehmungen (Übersetzung von Benutzeroberflächen, Erfindung von Computer-Terminologie etc.) die Entwicklung avancierter Anwendungen (z.B. automatisierte Übersetzungssoftware); darüber hinaus wurden aber auch potentielle EndnutzerInnen für die entwickelten Anwendungen identifiziert, Trainingsprogramme für diese Gruppen entwickelt, und das Training wurde durchgeführt. All diese Aktivitäten zielten letztlich auf die Erzeugung von IKT-Nutzungspraktiken ab. Um die dafür erforderlichen Maßnahmen ergreifen zu können, wurde zunächst ein transnationales Netzwerk etabliert, dem eine Vielzahl von Akteuren mit relevanter Expertise angehörte (InformatikerInnen, LinguistInnen, politische EntscheidungsträgerInnen).

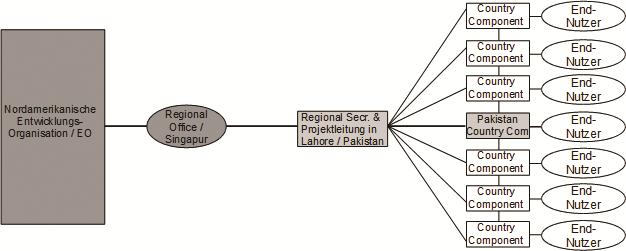

Als Haupt-Akteure können folgende Projekt-Instanzen gelten: Erstens die nordamerikanische EO, in deren Hauptquartier eine Handvoll Leute mit dem übergeordneten Projekt-Management betraut war; zweitens befand sich im Singapurer Regional Office der EO einer von zwei maßgeblich am Aufbau des Projekt(-Netzwerk)s beteiligten Schlüssel-Akteure. Auf regionaler Ebene wurde das Projekt drittens extern von einer in Lahore/Pakistan ansässigen non-profit Lokalisierungs-Institution koordiniert. Dort war das Regional Secretariat des Projektes verortet sowie die zweite Schlüssel-Figur: Der Projektleiter, ein pakistanischer Informatiker und Linguist. Dieser äußerte zunächst den IKT-Lokalisierungsbedarf der Region gegenüber der EO. Im Anschluss kooperierte er mit dem Programme Officer des Singapurer Regional Office der EO bei der Identifizierung weiterer Partner-Institutionen in den teilnehmenden Ländern (sog. ‚Country Components‘). Die Projekt-Konzipierung und Koordinierung der Durchführung wurde zu großen Teilen durch den Projektleiter geleistet. Er fungierte gleichzeitig als Direktor der Lokalisierungseinrichtung, welche das Projekt für das Teilnehmer-Land Pakistan umsetzte. Abbildung 1 zeigt eine Visualisierung des beschriebenen Netzwerks.

Wie die Abbildung zeigt, gehörten dem Projekt-Netzwerk auch die jeweils national-spezifisch identifizierten EndnutzerInnen-Gruppen an, welche in den zuvor lokalisierten Anwendungen trainiert werden sollten.[6] Ich konzentrierte mich bei meiner Untersuchung auf die Rekonstruktion der Strategie des für Pakistan zuständigen Projekt-Teams. Wie sich im Laufe der Feldforschung in Lahore herausstellte, hatten auf diese auch andere Akteure des Netzwerks maßgeblich Einfluss genommen, insbesondere Akteure der EO in Singapur und Nordamerika. Aus diesem Grund wurde deren Einflussnahmen gefolgt und auch dort Feldforschung betrieben.

Abbildung 1: Visualisierung des Projekt-Netzwerks

(dunkelgrau: Institutionen der EO; hellgrau: Institutionen der Projektleitung am Lokalisierungs-Zentrum in Lahore/Pakistan; weiß: Partner-Organisationen in 9 weiteren asiatischen Ländern; Forschungsorte: dunkel- und hellgrau).

Das pakistanische Team hatte für die Durchführung des Trainingsprogramms etwa 14-jährige SchülerInnen an acht staatlichen Schulen im ländlichen Raum anvisiert (vier Mädchen-, vier Jungen-Schulen). Die SchülerInnen verfügten weder über englische Sprachkenntnisse noch über ‚computer literacy.‘ Sie sollten im Zuge eines dreiwöchigen Trainings ein Nutzungsniveau erreichen, welches es ihnen erlauben würde, Websites in Eigenregie zu erstellen. Zu diesem Zweck wurde die erforderliche Hardware (Computer inkl. Bildschirm usw.; Antennen für Internet-Verbindung; digitale Telefone etc.) in den teilnehmenden Schulen installiert; außerdem wurden die technischen Apparaturen mit lokalisierter Software ausgestattet. Es wurden drei Anwendungen gelehrt: SeaMonkey (Internet Suite), Psi (Chat Tool) und OpenOffice (Text Editor). Das Trainingsprogramm des pakistanischen Teams war spezifisch auf die anvisierte Gruppe von EndnutzerInnen zugeschnitten. Neben dem Unterricht kam schriftliches Trainingsmaterial zum Einsatz. Dieses war genau wie die lokalisierte Software in dem für die pakistanische Verkehrssprache Urdu gebräuchlichen arabischen Schrifttyp Nafees Nasta’leeq verfasst.

2. Netzwerk-Kontrolle

In diesem Abschnitt werde ich nun die Logiken der Prozesse innerhalb des Netzwerks beleuchten. Als methodologische Vorbemerkung möchte ich vorausschicken, dass ich dafür das in den Science and Technology Studies (STS) einflussreiche Konzept der Übersetzung heranziehe. Dieses taucht in den frühen Schriften der Akteur-Netzwerk Theorie (ANT) auf, wo es für die soziologische Erforschung der Prozesse naturwissenschaftlicher Erkenntnisgewinnung fruchtbar gemacht wird (vgl. Callon 1981; Callon/Latour 1981). Maßgeblich ausdifferenziert wurde es für empirische Forschung in der ‚Sociology of Translation‘ Michel Callons (Callon 1986). Allerdings hat die heuristische Figur der Übersetzung in den STS generell breite Anwendung gefunden, so etwa bei S. L. Star und J. R. Griesemer (Star/Griesemer 1989), um nur ein auch für den vorliegenden Beitrag relevantes Beispiel zu nennen.

In einem der Gründungsdokumente der ANT wird ‚Übersetzung‘ wie folgt bestimmt:

By translation we understand all the negotiations, intrigues, calculations, acts of persuasion and violence, thanks to which an actor or force takes, or causes to be conferred on itself, authority to speak or act on behalf of another actor or force. (Callon/Latour 1981: 279)

Bei Übersetzungsprozessen handelt es sich demnach um Einflussnahmen – um die Ausübung von Macht, und zwar auf vielfältige Weise (Aushandlung, Überzeugung, Gewalt usw.; vgl. dazu auch Latour 1986). Während das Übersetzungskonzept auf die verschiedensten Phänomene angewendet wird,[7] soll es hier vor allem zur Rekonstruktion der Generierung kollektiver Interessenlagen genutzt werden – ganz im Sinne der frühen ANT (vgl. Callon/Latour 1981: 296). Gemeinsam mit der Generierung kollektiver Interessen erzeugen Übersetzungen Netzwerke, das heißt Sozialität. Mit André Leroi-Gourhan (einem Vorläufer der ANT, vgl. Schüttpelz 2008) gesprochen, stellen Übersetzungen die Stabilisierung der Verknüpfung von Operationsketten sicher, wobei verknüpfte Operationsketten Beziehungen (Netzwerk-Relationen) darstellen.Aus der skizzierten Perspektive lässt sich die prozessuale Struktur des untersuchten Netzwerks nun als Kontroll-Kaskade rekonstruieren. Damit ist gemeint, dass innerhalb des Netzwerks über eine Zentral-Achse (s. Abb. 1) nicht nur Interessen zwischen verschiedenen Akteursgruppen übersetzt, sondern dass über diese auch systematisch Kontrolle hinsichtlich der Wahrung der übersetzten Interessen ausgeübt wurde. Die Übersetzungskette der Kontroll-Kaskade hatte folgende Form[8]:

Parlament – [CorporateStrategy]→ Aufsichtsrat EO – [prospectus]

→ Team EO – [Vertrag]→ Externe Projektleitung – [Unterverträge]

→ Teilnehmer-Institutionen

Diese Form soll nun erläutert werden. Beginnen möchte ich mit der Feststellung, dass die EO im Jahresrhythmus Gelder vom Parlament des Landes erhält, in welchem sie angesiedelt ist. VertreterInnen des Parlaments handeln mit dem Aufsichtsrat der EO bestimmte Zielvereinbarungen aus, welche in einem Vertragsdokument festgeschrieben werden, das den Titel ‚Corporate Strategy‘ trägt. Der Aufsichtsrat der EO schlägt zunächst zu erreichende strategische Ziele der Organisation vor. Die Strategie kann dann von den ParlamentsvertreterInnen bewilligt werden, oder auch nicht. Sie hat für fünf Jahre Gültigkeit. Zwar schlägt die EO die Strategie vor, doch kann das Parlament über sein Vetorecht hinsichtlich der Festschreibung im Dokument zunächst kontrollieren, ob die EO die Interessen des Parlaments in die Organisation übersetzt. In der Folge kann das Parlament auch das Erreichen der Ziele und damit die Wahrung seiner Interessen kontrollieren und nachfragen, ob die vereinbarten Ziele erreicht wurden. Komplementiert wird der Kontroll-Modus durch die jährliche Ausschüttung der Gelder: Der grundsätzlich drohende Entzug derselben ermöglicht es dem Parlament, die EO hinsichtlich des Erreichens der vereinbarten Ziele unter Druck zu setzen. Auf diese Weise können die nicht direkt kontrollierbaren Aktivitäten der EO indirekter Kontrolle unterworfen werden.

Ich bezeichne diese Übersetzungslogik als Festschreibung von boundary objectives. Der Begriff ‚boundary objective‘ lehnt sich an S. Leigh-Stars und J. Griesemers Konzept des ,boundary object’ an. Damit gemeint sind

objects which both inhabit several intersecting social worlds […] and satisfy the informational requirements of each of them. Boundary objects are objects which are plastic enough to adapt to local needs and the constraints of the several parties employing them, yet robust enough to maintain a common identity across sites. They are weakly structured in common use, and become stongly structured in individual-site use. These objects may be abstract or concrete. They have different meanings in different social worlds but their structure is common enough to more than one world to make them recognizable, a means of translation. (Star/Griesemer 1989: 393)

Daran angelehnt werden boundary objectives hier als jene kollektiven Ziele verstanden, die an den Nahtstellen – und das heißt an den entscheidenden Übersetzungspunkten – des Netzwerks festgeschrieben wurden. Auch für diese gilt, dass sie gleichzeitig robust (alle Akteure einigen sich auf ‚dieselben‘ Ziele) und plastisch sind (die festgeschriebenen Ziele stehen verschiedenen Interpretationen offen). Die Festschreibung von boundary objectives stellte einen Schlüssel-Mechanismus dar, durch den im Netzwerk Interessen übersetzt wurden, und über den Kontrolle ausgeübt wurde. Seine Etablierung wurde durch das Zusammenspiel des Vertragskonzeptes und des gezielten Einsatzes der Materialität von Papier und Schrift möglich. Auf diese Weise wurden ‚immutable mobiles‘[9] erzeugt, und es ist durchaus üblich, dass diese zu Kontrollzwecken eingesetzt werden (vgl. Cooper 1992).

Die Logik der Festschreibung von boundary objectives setzte sich an den weiteren Übersetzungspunkten des Netzwerks zunächst fort: Zwischen dem EO-Aufsichtsrat und dem Team der EO, das für die Betreuung des hier untersuchten Projektes verantwortlich war, wurden boundary objectives (im sog. ‚prospectus‘ des EO- Teams) festgeschrieben, wodurch eine Übersetzung der (vom Aufsichtsrat definierten) Interessen der Organisation in die Team-Strategie ermöglicht und kontrolliert wurde. Im nächsten Schritt handelte dann das für das Projekt zuständige EO-Team mit der externen Projekt-Leitung in Lahore boundary objectives aus und schrieb diese in einem Vertrag fest; die pakistanische Projektleitung setzte ihrerseits Verträge mit den teilnehmenden Institutionen in den weiteren Ländern auf.

Wie die Beschreibung verdeutlicht, ist die Rede von der Kaskade nicht zuletzt deshalb schlüssig, weil sich das Übersetzungs- und Kontrollgeschehen gestuft gestaltete. Zum Beispiel existierte kein Vertrag zwischen der EO und den teilnehmenden Institutionen in Bhutan oder Kambodscha. Hätte die Kontroll-Kaskade ideal funktioniert, hätten diese Institutionen dennoch die Interessen der EO gewahrt (dass eine solche unveränderte Interessen-Diffusion nicht erfolgte, werden wir jedoch weiter unten sehen). Von besonderer Relevanz ist an diesem Punkt außerdem, dass die Kontroll-Kaskade nicht auf die direkte Formung der Operationen der kontrollierten Projekt-PartnerInnen abzielte, sondern nur auf die Gewährleistung operativer Resultate. So erklärte ein Mitglied des für das Projekt verantwortlichen Teams der EO:[10]

MEO: we’re pretty flexible, we get that you have a proposal and the methodology sometimes changes and that problems crop up to the field and that disasters happen, that you didn’t determine what happened, and that some things end up costing more than you anticipated and some things end up costing less than you anticipated, and so we’re pretty ok that people move, like shift stuff around in their budget […] we’re very kind of supportive in this sort of non-bureaucratic-ness of our approach, which doesn’t mean that we don’t hold people accountable to things […] you have a set of objectives that you have to deliver on here, and that’s what’s in your contract, like that’s what’s in the [Vertrag], it doesn’t include how you’re gonna do it, it doesn’t include the methodology […] >at a certain point you have to step back and decide how I’m gonna achieve those objectives, even if it looks then different than the road map that was set out in the first place[11]

Die Strukturierung des Netzwerks zielte also lediglich auf die Verknüpfung von Operationsketten ab, das heißt auf die Erzeugung von spezifischen Beziehungen, um über diese relativ abstrakte Interessen zu übersetzen. Die Macht-Technik, welche im Netzwerk etabliert wurde, um diese Beziehungen zu kontrollieren, bezeichne ich als positive Fernkontrolle. Bei dieser handelt es sich erstens um Kontrolle aus der Ferne, weil die Akteure voneinander distanziert sind; zweitens werden nur die zukünftigen Resultate der Operationen anderer Akteure festgelegt, die Macht-Technik erweist sich folglich als zukunftsgerichtet; sie zielt drittens nicht darauf ab, die Operationsketten von Akteuren zu formen, sondern nur auf die Gewährleistung der grundsätzlichen Durchführung bestimmter Aktivitäten; und viertens wird nicht definiert, wie die Akteure nicht agieren sollen, das heißt die Macht-Technik operiert ausschließlich positiv.

Die so bestimmte Macht-Technik zielte also auf die Kontrolle von Netzwerk-Beziehungen und auf die Übersetzung von Interessen (über diese Beziehungen erfolgend) ab. Um welche Interessen ging es aber nun genau? Dazu wäre einiges zu sagen, mit Blick auf die übergeordnete Thematik dieses Beitrags beschränke ich mich hier jedoch auf ein bestimmtes Interesse, welches die EO mit ihren Projekten grundsätzlich verfolgt: Das Prinzip ‚Openness‘, welches sowohl auf technische Prozessierweisen wie auch auf sonstige Konventionen und Regelungen bezogen wurde. Gefragt, worauf die EO hinarbeite, meinte ein Mitglied des interviewten EO-Teams:

MEO: I think issues around open, like open everything, really, you know, open standards in terms of application and in terms of hardware […] open access to research papers and books, very important, hugely important, ‚cause once you have the pipes and once you have the power to get stuff, what do you get from it, it’s like the two sides of access or it’s the two sides, the pipes and then the content

In diesem Sinne räumten die Mitglieder des EO-Teams dem Prinzip ‚Openness‘ höchste Relevanz ein, es handelte sich um einen fundamentalen Wert:

MEO: the values and the whole idea of openness is kind of feeding our future thinking as well

Die hohe Priorität des Wertes drückte sich nicht zuletzt darin aus, dass im Umfeld des Teams ein Papier mit dem Titel „Open ICT4D“ formuliert wurde (neben anderen Akteuren waren zwei der Team-Mitglieder direkt am Verfassen des Papiers beteiligt, der Impuls kam vom Teamleiter), wobei ‚Openness‘ wie folgt definiert wurde:

Openness is a way of organizing social activities that favours:

a) universal over restricted access

b) universal over restricted participation, and

c) collaborative over centralized production

(O-ICT4D: 4; Hervorhebungen CO).

Zwei Dinge fallen hier vor allem auf: Erstens steht die im Netzwerk zum Zuge kommende Macht-Technik der positiven Fernkontrolle nicht in Widerspruch mit dem Prinzip ‚Openness‘, da diese Macht-Technik ja gerade nicht auf die Operationen anderer Akteure fokussiert, sondern nur bestimmte Resultate dieser Operationen wahrscheinlich zu machen versucht; zweitens werden IKT hier als ‚soziostruktureller Öffnungsmechanismus‘ porträtiert, sofern diese dazu beitragen sollen, Beschränkungen bei Zugang zu („access“) und Beteiligung an („participation“) sozialen Aktivitäten abzubauen.

Sehen wir uns nun an, ob dieses den IKT eingeschriebene Interesse im Rahmen des Trainingsprogramms am Projektstandort Lahore gewahrt – und damit erfolgreich übersetzt – wurde.

3. Programm-Kontrolle

Die Strategie des Teams in Lahore zielte darauf ab, auf Seiten der anvisierten EndnutzerInnen IKT-Nutzungspraktiken zu erzeugen. Auch hier will ich der Analyse eine methodologische Vorbemerkung voranstellen und dabei klären, was überhaupt unter ‚IKT-Nutzungspraktiken‘ zu verstehen ist. André Leroi-Gourhan zufolge handelt es sich dabei um spezifisch geformte Operationsketten, die sich aus Einzeloperationen menschlicher und nicht-menschlicher Prozessgrößen zusammensetzen (1988: 273–330). Die relative Stabilität dieser Ketten (wiederkehrende Muster) ermöglicht zum einen ihre Beobachtung als Praxis; sie wird zum anderen durch Programm-Sequenzen gewährleistet, welche den Einzeloperationen der beteiligten Prozessgrößen Form verleihen (ebd. 299-295), das heißt durch Skripte, welche in Dokumente, Apparate und Menschen eingeschrieben werden (vgl. Callon 1991). Bei Software handelt es sich beispielsweise um eine Ansammlung von Skripten, die zum einen die Operationen von Computern, gleichzeitig aber auch die ihrer NutzerInnen (vgl. Aneesh 2009) formen. Die NutzerInnen orientieren sich indes an kognitiv verankerten Skripten (Bauer 2006), wenn sie auf Anwendungswissen, Bedeutungsgewebe etc. zurückgreifen, um so ihren eigenen Operationen und damit gleichzeitig auch denen des Computers Form zu verleihen.

Als Situationen, in denen die allzu oft ‚stumm‘ operierenden Skripte explizit werden, gelten neben dem „technology transfer“ (Akrich 1992: 207) Bedienungshandbücher, Instruktions- und Trainingssituationen sowie „the innovator’s workshop, where most of the objects to be devised are still at the stage of projects committed to paper […;] the analyst has to empirically capture these situations to write down the scripts.“ (Latour 1992: 255) Letztere werden nicht-genetisch reproduziert, erhalten und weitergegeben[12], setzen sich in diesem Sinne also zu Kultur-Programmen zusammen. Der Versuch des pakistanischen Teams, gezielt IKT in eine neue Sozialformation einzuführen, ist demzufolge als Entwurf eines neuen Kultur-Programms zu verstehen, sowie als strategischer Versuch (im Sinne von Foucault 2005: 256), dieses zum Laufen zu bringen. Wie gestaltete sich nun die Strategie des Programm-Entwurfs durch das pakistanische Team?[13]

Zunächst ist festzustellen, dass das pakistanische Team hierzu ‚heterogeneous engineering‘ (vgl. Law 1986) betrieb, das heißt, dass das Kultur-Programm eine ganze Reihe unterschiedlicher und von verschiedenen Entitäten ausgeführte Operationen formen und zu einer stimmigen operativen ‚Gesamtkette‘ zu verknüpfen erlauben sollte. Das ‚heterogeneous engineering‘ lässt sich wie folgt beschreiben:

– instrumentell: Das Team konstruierte zunächst einen Nutzen, den IKT erbringen sollten. Dabei wurde bei den bisherigen Aktivitäten der SchülerInnen angesetzt und versucht, diese zu ‚optimieren.‘ Passend zum Kontext wurden IKT als Wissensmedium definiert.

– physisch-materiell: Das Team trennte Räumlichkeiten in den Schulen als Computer-Labs ab, installierte Hardware, Antennen usw.

– symbolisch-zeichenhaft: Die Software-Anwendungen wurden lokalisiert, Computer-Terminologie wurde erfunden. Da arabische Schrift von rechts nach links verläuft, mussten sämtliche Benutzeroberflächen ebenfalls umgestellt werden (s.u.).

– kognitiv: ‚Computer Skills‘ sollten erzeugt werden, das Team verfasste dazu schriftliches Trainingsmaterial in Urdu.

– semantisch: Das Team versuchte spezifischen ‚web content‘ herzustellen, der für die SchülerInnen von Interesse wäre.

– semiotisch: Computer und Internet wurden in ein spezifisches Bedeutungsgewebe eingebettet, sie wurden traditionalisiert und als letzter Schritt in der Menschheitsgeschichte definiert. Die Operationen der Computer wurden anhand alltäglicher Analogien erklärt. Aus dem Trainingsmaterial: „System Software is just like head of the family who not only keeps the family members together but also makes them interact with the outer world.“

– normativ: Spezifische Normen und Nutzungsregeln wurden erfunden. Das schriftliche Trainingsmaterial bestand aus sieben Büchern, und in jedem dieser Bücher fanden sich „ethic sections“, die den moralisch unbedenklichen Umgang mit Computern darlegten (s.u.).

– diskursiv: Es wurden Diskurs-Figuren erfunden, die den Computer-Gebrauch positiv rahmen sollten, um etwaige diskursive Gegen-Programme von Eltern, Dorfältesten oder anderen abwehren zu können.

Eine detaillierte Analyse des Vorgehens des Teams verdeutlicht, dass der Vorgang des Neu-Entwurfs in jeder Hinsicht darauf abzielte, spezifische Elemente dessen, was als bisheriges Kultur-Programm der SchülerInnen angenommen worden war, zu reproduzieren – nur so sei das neue an das vorgängige anschließbar. Dies soll an zwei kurzen Beispielen verdeutlicht werden:

I. Sofern die symbolisch-zeichenhaften Bemühungen betroffen waren, unternahm das Team beispielsweise den Versuch, die SeaMonkey Internet Suite zu lokalisieren, das heißt von Englisch in Urdu zu übersetzen. Es handelte sich hierbei um einen äußerst aufwändigen Prozess, in dem sich alle möglichen Probleme hinsichtlich Terminologie, Zeichensatz, Standardisierung und Syntax einstellten; dazu kam die Schwierigkeit, die Interfaces nicht nur in die für Urdu gebräuchliche Nafees Nasta’leeq-Schrift überführen, sondern aufgrund der anderen Schreibrichtung (right-to-left, kurz ‚rtl‘) auch die generelle Ausrichtung des Interface umstellen zu müssen. In der Grundeinstellung ist das SeaMonkey-Interface von links nach rechts ausgerichtet. Um herauszufinden, wie das Interface umzustellen sei, platzierte ein Team-Mitglied zunächst eine Anfrage in einem Developer-Forum. Als Antwort erhielt es von einem Lokalisierungsteam für Hebräisch (ebenfalls rtl-Schrift) eine etwa zehnzeilige Kode-Passage zugesandt, die dann auch in die Kodierung der Software eingefügt wurde. Über sie wurde der technischen Apparatur die Gewohnheit der Urdu-SprecherInnen eingeschrieben, von rechts nach links zu schreiben/lesen. Die Gewohnheit musste reproduziert werden, damit das neue Kultur-Programm an das bisherige anschließbar sein konnte. In diesem Sinne wurden Elemente des bislang prozessierten Kultur-Programms – die Vergangenheit also – im von der technischen Apparatur prozessierten Skript reproduziert.

II. Wie oben ausgeführt, erstreckte sich das ‚heterogeneous engineering‘ unter anderem auch auf die Erzeugung spezifischer Nutzungsregeln als Teil des neuen Kultur-Programms: Über die (Re)Produktion von Normen sollten die neuartigen Operationsketten so geformt werden, dass diese nicht in Konflikt mit dem bisherigen Normenraster der anvisierten Sozialformation geraten würden. Zu diesem Zweck wurde in jedes der Bücher des schriftlichen Trainingsmaterials eine „ethic section“ eingefügt, in der der unbedenkliche Umgang mit IKT definiert wurde. Im Trainingsbuch zum Chat-Tool hieß es: „Under ethics, the same rules and regulations are applied to online chatting which are considered while talking with a group of people sitting at one place. “ Auch hier zeigt sich deutlich die Reproduktionstendenz beim Neu-Entwurf des Kultur-Programms: Reproduziert wurden „the same rules and regulations“, welche auch für die bislang bekannten Offline-Situationen gegolten hatten („[…] sitting at one place.“).

Das von einem Gefüge aus Menschen, Apparaturen und Dokumenten zu prozessierende Kultur-Programm wurde also so entworfen, dass es an das bis dato prozessierte Kultur-Programm der SchülerInnen anschließbar wäre, wodurch sich der Neu-Entwurf an der Vergangenheit orientierte und eine Reproduktionstendenz aufwies.{{14]}} Aus diesem Grund wandelte sich an diesem Punkt auch die zum Einsatz kommende Macht-Technik: Während im Netzwerk auf die Produktion von Sozialität und Interessen-Übersetzung abgezielt wurde, verlegte sie sich hier nun auf Kultur-Produktion – Operationskettenformung. Aus diesem Grund schlug die Macht-Technik in negative Nahkontrolle um: Kontrolle wurde nun erstens aus der Nähe, direktanwesend ausgeübt; zweitens wurden nicht mehr Resultate, sondern der Einklang der Operationen mit dem Kultur-Programm der Vergangenheit kontrolliert, das heißt die Macht-Technik arbeitete vergangenheitsorientiert; drittens zielte negative Nahkontrolle auf die Formung der Operationsketten der SchülerInnen ab; und viertens operierte sie nun auch negativ, indem kontrolliert wurde, dass bestimmte Operationen nicht ausgeführt würden. Ein Team-Mitglied verdeutlichte:

MPT: I’m personally not in favor of school going children to use computer, they just teach them how to use it and just use it in school, I mean, it shouldn’t be 24 hours accessible to them […] I’m saying that their access should be controlled

Die SchülerInnen sollten gemeinsam mit IKT Operationsketten erzeugen, deren Form der Nutzungskultur entsprechen sollte, auf deren Erzeugung abgezielt wurde. Wie weiter oben festgestellt, wurden IKT im Trainingsprogramm als Lern- und Wissensmedium definiert, und eine Um-Definition der SchülerInnen sollte verhindert werden:

MPT: if teenagers, and they have access to it and, you know, they abuse it, you know, chatting and things like this […] nobody says that it’s not good then regarding ICTs, but there are other things associated with it and they [the parents] want those things to be controlled

Die EndnutzerInnen wurden darüber hinaus aufgrund ihres Alters als unfähig eingeschätzt, sich selbst und ihre Aktivitäten zu kontrollieren. Auch deshalb müssten das neue Kultur-Programm spezifisch zugeschnitten und die Operationsketten der Kontrolle unterworfen werden:

MPT: we are skipping some topics or some features of the software in the training that could enlarge the access or enlarge the scope of their communication, to control the situation, ‚cause, at a younger age you don’t have much self-control

Unterstreichen möchte ich, dass sich die Kontrolle hier nun auf die technologisch erzeugte Möglichkeit der Ausweitung von Kommunikation richtete. IKT wurden damit vom ‚sozialstrukturellen Öffnungsmechanismus‘ zum kontrollbedürftigen Apparat, denn beim Neu-Entwurf des Kultur-Programms müsse an das bisherige angeschlossen werden, und letzteres sei wie folgt beschaffen:

MPT: in our social structure people dislike free access to knowledge, to open up access to everything, some moral restrictions […] some social restrictions

Unübersehbar lief also die Rolle, die IKT zugewiesen werden konnte, dem Prinzip ‚Openness‘ – verstanden als uneingeschränkter Zugang („access“) und ebensolche Beteiligung („participation“) zuwider. Während im bisherigen Kultur-Programm der anvisierten NutzerInnen freier Zugang zu Wissen der Annahme des Teams zufolge normativ negativ belegt sei, dürfe gegen diese negative Norm bei der Neu-Erfindung des Kultur-Programms wegen der Reproduktionsnotwendigkeit auf keinen Fall verstoßen werden, und zwar ganz unabhängig davon, wie die Akteure das Prinzip ‚Openness‘ selbst bewerteten. Ein Team-Mitglied meinte etwa:

MPT: I really do think that society should be open […] you can’t stop information, it’s there now

Die negative Norm musste also der Annahme nach auch dann reproduziert werden, wenn sie dem eigenen Interesse zuwiderlief bzw. wenn das Prinzip ‚Openness‘ mit dem eigenen Interesse übereinstimmte. Das pakistanische Team fand sich folglich gleichsam in einem ‚double bind‘ gefangen: Es sollte eine IKT-Nutzungskultur erzeugen, um so soziale Transformation hervorzurufen, aber weil es dazu Kultur produzieren musste, war es gezwungen, Reproduktionen vorzunehmen – und konnte eben deshalb die Interessen-Übersetzung des Prinzips ‚Openness‘ in den Neu-Entwurf des Kultur-Programms nicht vornehmen.

4. Openness/Control als globales Problemfeld

Die Rekonstruktion des Falles macht anthropologische Logiken sichtbar, welche sich auf die IKT insgesamt (und damit auf die meisten neusten Medien) übertragen lassen. Beginnen möchte ich mit der Feststellung, dass sich die Macht-Techniken selbst in Abhängigkeit von Netzwerkstandort und angestrebtem Ziel verändern. Auch die IKT erweisen sich nicht als robust genug, als dass sie das ihnen eingeschriebene Interesse stabil über alle Übersetzungspunkte hinweg transportieren könnten. Im Resultat wandeln sich IKT vom sozialstrukturellen Öffnungsmechanismus zum kontrollbedürftigen Apparat. Mit der Macht verhält es sich hier also zunächst so, wie von Bruno Latour beschrieben:

technical progress is mostly (though not always) interpreted from the standpoint of the diffusion model: steam engines, electricity or computers are endowed with inertia such that they can hardly be stopped except by the most reactionary interest groups or nations […;] fashion, ideas, gadgets, goods and life styles are also granted enough inertia to spread through society, which is seen as a medium with various degrees of resistance. […] This model of diffusion may be contrasted with another, that of the model of translation. According to the latter, the spread in time and space of anything – claims, orders, artefacts, goods – is in the hands of people; these people may act in many different ways, letting the token drop, or modifying it, or deflecting it, or betraying it, or adding to it, or appropriating it. (Latour 1986: 266-267)

Empirisch beobachtbare, räumlich und/oder zeitlich ausgreifende Stabilität und Homogenität einer bestimmten machttechnischen Logik (etwa der der Kontrollgesellschaft) ist aus dieser Sicht grundsätzlich äußerst unwahrscheinlich.

Demgegenüber steht indes die Beobachtung, dass die Unterscheidung Offenheit/Kontrolle im rekonstruierten Fall an allen Netzwerkstandorten gleichermaßen thematisiert und auf IKT bezogen wurde – wie lässt sich diese Form der Homogenität erklären und theoretisch fassen? Wir kehren an diesem Punkt zu den in der Einleitung angeführten Überlegungen zum Zusammenhang von IKT & Kontrolle zurück. Es sei noch einmal daran erinnert: Nach Deleuze ist die homogene machttechnische Logik der Epoche der Kontrollgesellschaften darin zu finden, dass nun „Formen permanenter Kontrolle im offenen Milieu“ (Deleuze 1993: 251; Hervorhebung CO) auftreten. Legt man den hiesigen Fall zugrunde, so lässt sich daraus die Grund-Unterscheidung Offenheit/Kontrolle übernehmen, um diese dann allerdings nicht auf die Macht-Techniken selbst zu beziehen, sondern auf das an allen Netzwerkstandorten auftauchende Problemfeld, auf welches die variabel bleibenden Techniken angewendet werden. In diesem Sinne lässt sich hier die Entstehung eines äußerst stabilen Problemfeldes beobachten, welches durch die Pole Offenheit und Kontrolle abgesteckt wird. Für alle Akteure werden Fragen der Offenheit und Kontrolle zum Problem, und zwar unabhängig davon, wie sie diese Pole selbst normativ gewichten.

Aber warum entsteht dieses stabile und homogene Problemfeld? Erstens deshalb, weil es allen Akteuren im Projekt um die Bestimmung des ontologischen Status von Informations– und Kommunikations-technologien geht. Sofern Sozialformationen ihre Informationsflüsse und Kommunikationsstrukturen jeweils spezifisch organisieren und regulieren, stellt die Einführung von IKT solche Formationen grundsätzlich vor die Aufgabe, diese zu re-organisieren und solchermaßen zu definieren, wie die Sozialformation gestaltet sein soll, in der die Akteure leben wollen oder sollen: Wer soll wie und wann Zugang zu welchen Apparaturen, Informationen und Semantiken erhalten? Wer soll wie und wann mit wem welche Kommunikationen durchführen können?

Das homogene Problemfeld, das sich auf transnationaler Ebene im Netzwerk ausbildet, beinhaltet genau diese Fragen, womit dessen globale Stabilität anthropologisch erklärbar wird: Das Problemfeld bleibt eben für alle Sozialformationen stabil, welche ihre Informationsflüsse und Kommunikationsakte regulieren, und zwar unabhängig von den jeweiligen sozialhistorisch gewachsenen Figurationen und dem jeweiligen empirischen Verlauf der Prozesse der IKT-Einführung. Wie stabil das Problemfeld tatsächlich ist, lässt sich insbesondere auch daran ablesen, dass die hiesigen Debatten um IKT im Wesentlichen entlang genau derselben Pole verlaufen wie im erforschten Projekt: Über wie viel Offenheit sollen Akteure beim Zugang zu IKT verfügen (Stichwort verfassungsfeindliche Inhalte, Kinderpornographie)? Wie viel Regulierung, Kontrolle und Privatheit ist legitim (Stichwort Vorratsdatenspeicherung)? Es ist daher nur folgerichtig, dass die Thematik der Offenheit und Kontrolle immer wieder auf die eine oder andere Art und Weise von der sozial- und kulturwissenschaftlichen Auseinandersetzung mit IKT neu aufgerissen wird. Für Interventionen im Sinne emanzipatorischer Politiken folgt aus dieser Analyse die Devise, jenseits der utopischen und dystopischen Generalisierungen nach den praktischen Spielräumen im immer wieder neu aufgespannten Problemfeld zwischen Offenheit und Kontrolle zu suchen, diese Spielräume zu finden – und eigensinnig zu nutzen.

Literatur

Aneesh, A. (2009): „Global Labor: Algocratic Modes of Organization“, in: Sociological Theory 27 (4), S. 347-370.

Akrich, Madeleine (1992): „The De-Scription of Technical Objects“, in: Wiebe E. Bijker/John Law (Hg.): Shaping Technology/Building Society. Studies in Sociotechnical Change, Cambridge (Mass.).

Bauer, Joachim (2006): Warum ich fühle, was du fühlst. Intuitive Kommunikation und das Geheimnis der Spiegelneurone, Hamburg.

Beniger, James (1986): The Control Revolution. Technological and Economic Origins of the Information Society, Cambridge (Mass.).

Callon, Michel (1981): „Struggles and Negotiations to Define What is Problematic and What is Not: The Sociologic of Translation“, in: Karin D. Knorr/Richard Krohn (Hg.): The Social Process of Scientific Investigation, Dordrecht/Boston/London.

Callon, Michel (1986): „Some elements of a sociology of translation: domestication of the the scallops and the fisherman of St. Brieuc Bay“, in: John Law (Hg.): Power, Action and Belief. A New Sociology of Knowledge? London/Boston/Henley.

Callon, Michel (1991): „Techno-Economic Networks and Irreversibility“, in: John Law (Hg.): A Sociology of Monsters: Essays on Power, Technology and Domination, London et al.

Callon, Michel/Latour, Bruno (1981): „Unscrewing the big Leviathan: how actors macro-structure reality and how sociologists help them to do so“, in: Karin Knorr Cetina/Aaron Victor Cicourel (Hg.): Advances in Social Theory and Methodology: Toward an Integration of Micro- and Macro-Sociologies, Boston.

Cooper, Robert (1992): „Formal Organization as Representation: Remote Control, Displacement and Abbreviation“, in: Michael Reed/Michael Hughes (Hg.): Rethinking Organization. New Directions in Organization Theory and Analysis, London et al.

Deleuze, Gilles (1993): Unterhandlungen 1972-1990, Frankfurt/M.

Foucault, Michel (2005): Analytik der Macht, Frankfurt/M.

GALA (Hg., 2012): Terminology, http://www.gala-global.org/terminology, zit. 28. 7. 2011.

Galloway, Alexander (2004): Protocol. How Control Exists After Decentralization, Cambridge (Mass.)/London.

Hirschkind, Charles (2011): “From the Blogosphere to the Street: The Role of Social Media in the Egyptian Uprising”, in: Jaddaliya, http://www.jadaliyya.com/pages/index/599/from-the-blogosphere-to-the-street_the-role-of-social-media-in-the-egyptian-uprising, publ. 9. 2. 2011, zit. 5. 2. 2012.

Hussain, Sarmad (2004): „Developing Local Language Computing“, in: i4D_magazine. The First Monthly Magazine on ICT4D 2 (6), S. 27–30.

Kelly, Kevin (1994): Out of Control. The New Biology of Machines, Social Systems, and the Economic World, New York.

Latour, Bruno (1986): „The Powers of Association“, in: John Law (Hg.): Power, Action, and Belief. A New Sociology of Knowledge? London/Boston/Henley.

Latour, Bruno (1990): „Drawing Things Together“, in: Michael Lynch/Steve Woolgar (Hg.): Representation in Scientific Practice, Cambridge (Mass.)/London.

Latour, Bruno (1992): „Where Are the Missing Masses? The Sociology of a Few Mundane Artifacts“, in: Wiebe E. Bijker/John Law (Hg.): Shaping Technology/Building Society. Studies in Sociotechnical Change, Cambridge (Mass.).

Law, John (1986): „On the Methods of Long-Distance Control: Vessels, Navigation and the Portuguese Route to India“, in: John Law (Hg.): Power, Action, and Belief. A New Sociology of Knowledge? London/Boston/Henley.

Leroi-Gourhan, André (1988): Hand und Wort. Die Evolution von Technik, Sprache und Kunst, Frankfurt/M.

Lyon, David (2001): Surveillance Society: Monitoring Everyday Life, Ballmoor/Philadelphia.

Ochs, Carsten (2012): „Jenseits von technikzentrierter und anthropozentrischer Medienkultur-Beschreibung: Eine ethnographische Erläuterung der Logik medialer Transformationsprozesse“, in: . Zeitschrift für Medienwissenschaft 6 (1/2012), Sonder-Ausgabe Sozialtheorie und Medienforschung, S. 66-84.

Rizk, Philip (2011): „Ägypten ist keine ‚Twitter-Revolution‘“ (im Interview mit Dirk-Oliver Heckmann), in: Deutschlandfunk, http://www.dradio.de/dlf/sendungen/interview_dlf/1382263, publ. 7. 2. 2011, zit. 5. 2. 2012.

Schäler, Reinhard (2004): „A Framework for Localisation. Position Paper for the SCALLA 2004 Working Conference: Crossing the Digital Divide – Shaping Technologies to Meet Human Needs (Kathmandu, Nepal, 5.-7. Januar 2004)“, in: ELDA: Evaluations and Language Resources Distribution Agency, http://www.elda.org/en/proj/scalla/SCALLA2004/shaeler.pdf (publ. 2004, zit. 28.07.11).

Schüttpelz, Erhard (2008): „Der Punkt des Archimedes. Einige Schwierigkeiten des Denkens in Operationsketten“, in: Georg Kneer/Marcus Schroer/Erhard Schüttpelz (Hg.): Bruno Latours Kollektive. Kontroversen zur Entgrenzung des Sozialen, Frankfurt/M.

Seemann. Michael: “Kontrolle und Kontrollverlust”, in: Mediale Kontrolle unter Beobachtung (4/2012), http://www.medialekontrolle.de/beitrage/kontrolle-und-kontrollverlust/, zit. 25. 7. 2012.

Star, Susan Leigh/Griesemer, James R. (1989): „Institutional Ecology, ‚Translations’ and Boundary Objects: Amateurs and Professionals in Berkeley’s Museum of Vertebrate Zoology, 1907-39“, in: Social Studies of Science 19 ( 4), S. 387-420.

Tomasello, Michael (1999): The Cultural Origins of Human Cognition. Cambridge (Mass.).

[[14]]Hier sei betont, dass der Begriff ‚Reproduktion‘ hier keine identische Kopie (Replikation) kultur-programmatischer Elemente meint, sondern die Tendenz des pakistanischen Teams, sich bei der Neu-Erfindung am Kultur-Programm der Vergangenheit zu orientieren.

ANMERKUNGEN

1. Die genaue Rolle, die insbesondere Online Social Networks für die sog. ‚Arabellion‘ gespielt haben, wird indes kontrovers diskutiert. Für eine eher positive Sicht vgl. Hirschkind (2011); für eine wesentlich zurückhaltendere Position vgl. Rizk (2011).↑

2. Den hier vorgestellten Fall habe ich im Rahmen meiner Dissertation im Detail analysiert. Für eine geraffte und thematisch zugeschnittene Analyse vgl. auch Ochs (2012).↑

3. Der Begriff der ‚Entwicklung‘ sowie Zusammensetzungen, die den Begriff beinhalten, werden im vorliegenden Beitrag aufgrund der Unterbestimmtheit und Problematik des zugrundeliegenden Konzeptes generell in Anführungszeichen gesetzt. Da der Begriff im erforschten Feld dennoch in Gebrauch ist, behalte ich ihn gleichwohl bei.↑

4. Es handelt sich dabei um folgende Länder (und Sprachen): Afghanistan (Paschtu), Bangladesch (Bengalisch), Bhutan (Dzongkha), Kambodscha (Khmer), Laos (Lao), die Mongolei (Mongolisch), Nepal (Nepali), Pakistan (Urdu), Sri Lanka (Sinhala, Tamil) und Tibet (Tibetisch).↑

5. Solchermaßen definiert die Globalization and Localization Association den Begriff ‚localization‘ in ihrem Terminologie-Glossar: GALA (2012).↑

6. Es handelte sich um jeweils mit strategischem Bedacht ausgewählte NutzerInnen-Gruppen: Während in Pakistan die Wahl auf SchülerInnen fiel, fokussierte das Team in Bhutan etwa auf buddhistische Mönche.↑

7. Denn: Bei Übersetzung handelt es sich um „a general process […] during which the identity of actors, the possibility of interaction and the margins of manoeuvre are negotiated and delimited.“ (Callon 1986: 203)↑

8. Fett gedruckt werden die jeweiligen Akteursgruppen der Kontroll-Kaskade aufgeführt, in eckigen Klammern findet sich die Bezeichnung der jeweiligen Vertragswerke und Dokumente, in denen die gemeinsam vereinbarten Ziele festgeschrieben wurden.↑

9. Bei ‚immutable mobiles‘ handelt es sich B. Latour zufolge um „objects which have the properties of being mobile, but also immutable, presentable, readable and combinable with one another.“ (Latour 1990: 26) Beispiele waren Dokumente, visualisierte Statistiken, Graphiken etc.↑

10. Um möglichst große Anonymität der Interview-PartnerInnen zu gewährleisten, weise ich diese immer nur als ‚Mitglied der EO‘ (MEO) bzw. als ‚Mitglied des pakistanischen Teams‘ (MPT) aus. Unter erstere Kategorie fallen die mit der Betreuung des untersuchten Projektes betrauten Programme Officers im nordamerikanischen Hauptquartier der EO, deren Teamleiter sowie der in Singapur angesiedelte Programme Officer der EO. Zu den ‚Mitgliedern des pakistanischen Teams‘ zählen hingegen der Projektleiter und die MitarbeiterInnen des Regionalsekretariats, welche gleichzeitig gemeinsam mit den InformatikerInnen und LinguistInnen der Lokalisierungsinstitution in Lahore ein Team zur Projekt-Umsetzung für Pakistan bildeten.↑

11. Um die Zitation von Interview-Passagen kenntlich zu machen, werden diese kursiv aufgeführt; jeweils fett gedruckt werden jene Aussagen hervorgehoben, auf die es mir in der Analyse ganz besonders ankommt.↑

12. D.h. die Skripte werden über den Dauer-Prozess des Lehrens, Lernens und über materiell-semiotische Einschreibung weitergegeben und kollektiv stabilisiert. In Anlehnung an M. Tomasello (1999) lässt sich dieser Prozess als kulturelle Evolution verstehen. Im Rahmen letzterer erhalten menschlich-technische Sozialformationen ihre kollektiv erzeugten Wissensniveaus aufrecht und erweitern diese. Tomasello nennt solche Wissens-Akkumulation (welche die fraglichen Sozialformationen zutiefst prägt, vgl. Leroi-Gourhan 1988) den „Wagenheber-Effekt.“ Letzterer basiert nicht auf einem genetischen Vererbungsmodus, sondern auf einem kulturellen – die Weitergabe von Wissen (etwa von Handlungsskripten) ist in diesem Sinne als Teil kulturevolutionärer Prozesse zu verstehen. Mit dem eher simpel gestrickten Evolutionismus der Soziobiologie oder der Mem-Theorie hat diese kulturevolutionäre Sichtweise allerdings nichts zu tun.↑

13. Ich frage hier wohlgemerkt nur nach der Strategie(-Genese), nicht nach ihrer Umsetzung im Training.↑